L’Ethical Hacking ou “piratage éthique” correspond à un processus dans lequel le hacker utilisera des méthodes afin d’introduire un système informatique, un réseau ou une application dans le but d’y trouver des failles.

Cependant, nous pouvons différencier deux types de pirates. Les pirates bienveillants et les pirates malveillants. Ce qui les différencie est que le bienveillant est autorisé à introduire des réseaux et des systèmes pour signaler les différentes vulnérabilités de la sécurité de leur client. Contrairement aux malveillants qui vont utiliser ce processus sans autorisation pour y voler des données personnelles ou autres.

Vous connaissez probablement Kali Linux ? C’est la distribution la plus populaire des Red et Blue Team, éditée par OffSec, qui est notre partenaire en France. Si vous souhaitez rentrer dans le petit cercle fermé de ceux qui possèdent la certification OSCP de l’OffSec, reconnue au niveau international par la profession, je vous recommande chaudement de suivre notre formation OSCP PEN-200 au format Bootcamp qui a lieu chaque lundi avec un expert du milieu.

L’équipe AMBIENT IT

LES DIFFÉRENTS TYPES D’ETHICAL HACKING

ICS/SCADA

Le système de contrôle et d’acquisition de données (SCADA) est l’interface graphique qui surveille et contrôle les systèmes de contrôle industriels (ICS). L’objectif de ces systèmes est de contrôler les processus industriels à distance ou localement, mais également de traiter et de collecter des données en temps réel.

Le piratage de ces systèmes consiste à infiltrer le réseau anonymement pour y modifier le fonctionnement de machines aux activités sensibles. Ces systèmes contiennent une grande quantité d’informations sauvegardées à l’aide de logiciels qui fournissent les instructions nécessaires pour le fonctionnement des machines d’un réseau industriel.

L’ETHICAL HACKING DES APPLICATIONS

Le but de ce piratage est d’analyser la sécurité des applications Web, applications mobiles et des sites Web. En vérifiant si une fonctionnalité ne pourrait pas permettre à l’utilisateur de pouvoir manipuler l’application ou le site. Le principal objectif est de savoir si l’application peut ou non être détournée par un utilisateur malveillant qui souhaiterait voler des données informatiques.

L’ETHICAL HACKING D’INFRASTRUCTURE CLOUD

Cette méthode vise à valider la sécurité des configurations des applications et des infrastructures cloud. Vérifier si les contrôles de sécurité sont configurés de manière optimale, de savoir si l’utilisateur peut trouver une faille pour qu’il puisse se donner l’accès à des fonctionnalités d’administrateur ou alors si l’utilisateur peut potentiellement intégrer une base de données sécurisée.

L’ETHICAL HACKING DE RÉSEAU

Dans ce type de piratage, le hacker souhaite infiltrer un réseau via des appareils, des composantes ou des configurations. L’opération peut être effectuée à l’externe en ciblant les réseaux connectés à l’Internet public, et ainsi confirmer le fait qu’un hacker ne peut accéder à des fonctions administratives. Elle peut également être effectuée à l’interne afin de vérifier que vos informations ne peuvent être accessibles par des partenaires commerciaux ou des employés malveillants.

LE TEST DE PÉNÉTRATION

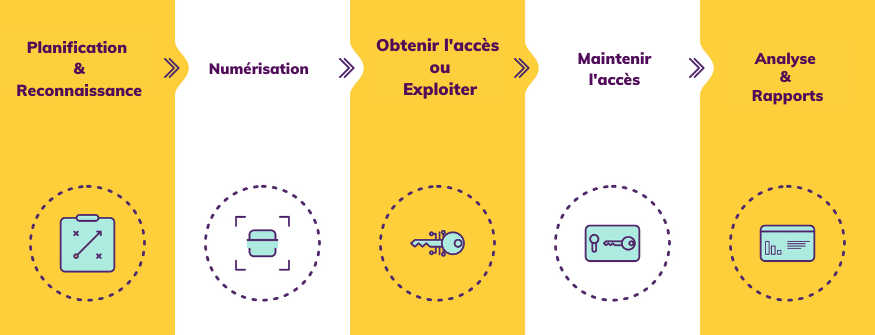

Le test de pénétration ou « pentesting » est une cyberattaque simulée contre un système informatique pour vérifier les vulnérabilités exploitables. Le but de ce test est de faire rendre compte les failles découvertes dans le système piraté. Vous devez effectuer ce type de test afin de renforcer votre sécurité informatique et éviter les pirates malveillants de pouvoir y accéder facilement.

Conclusion

Ce sont ces attaques informatiques qui permettront de tester un système ou un réseau informatique pour y trouver des vulnérabilités afin de rechercher des solutions pour renforcer sa sécurité informatique.

Nous avons également écrit un article concernant les outils les plus utilisés de l’ethical hacking en 2023 pour tester sa sécurité et être protégé des cyberattaques.